Programma

- Opening

- Verslag voorgaande bijeenkomst vaststellen.

Het conceptverslag van de voorgaande bijeenkomst is eerder toegestuurd en zonder aanvulling als concept op Edustandaard geplaatst. De gemaakte afspraken en acties worden voor de bevestiging nagelopen. - Actielijst doornemen

Doel: informeren over de status en waar nodig zorgen voor voortgang

- Verslag voorgaande bijeenkomst vaststellen.

- TLS-voorschriften

- Integraal doornemen, waarbij we inzoomen op alle openstaande punten zijn verwerkt in de laatste versie van de UBV. Deze versie is voorafgaand toe gestuurd, met het verzoek deze integraal door te nemen. Tijdens dit agendapunt bespreken we de laatste op- en aanmerkingen. Daarbij zoomen we tevens in op de laatste wijzigingen:

- Technische mogelijkheden voor certificaatcontrole: Arnold en Robert hebben de technische mogelijkheden voor certificaatcontrole uitgewerkt. Daarbij is naar voren gekomen dat OCSP-stapling via een Proxy mogelijk is, zodat de server geen internettoegang nodig heeft wat anders een veiligheidsrisico vormt. Indien een proxy niet mogelijk is, is het nog steeds raadzaam om OCSP-stapling voor te schrijven. Op dat moment kan de toegang tot het internet gecontroleerd worden, aangezien de OCSP-server vooraf bekend is. Je kiest zelf het certificaat en weet welke OCSP-server daarbij hoort. Voor een cliënt is dat niet het geval, wat het complex en inefficiënt maakt om de toegang veilig te organiseren. Op basis hiervan zijn de voorschriften bijgewerkt.

Doel: voorstel – zie voorschrift TLS-M2M-03 en TLS-M2C-01 doornemen en vaststellen. - Duidelijkheid in samenhang: de samenhang tot verschillende standaarden en uitwisseling contexten zijn niet voldoende scherp beschreven, dan wel gelinkt naar de juiste bronnen. Hiervoor is de tekst onder Hoofdstuk 1 bijgewerkt.

Doel: informeren over de tekstuele wijzigingen - Bijlage I: Afspraken over uitfaseren (H2M)

In het voorgaande overleg hebben we stilgestaan bij het gebruik van TLS1.0 en 1.1 voor H2M. Deze mogen niet gebruikt worden, tenzij afspraken over uitfaseren zijn gemaakt. Deze zijn opgenomen in een nieuwe bijlage.

Doel: zowel de vorm (de wijze waarop we dit vastleggen) als de inhoud (de voorwaarde voor gebruik van TLS1.0 en TLS1.1) vaststellen.

- Technische mogelijkheden voor certificaatcontrole: Arnold en Robert hebben de technische mogelijkheden voor certificaatcontrole uitgewerkt. Daarbij is naar voren gekomen dat OCSP-stapling via een Proxy mogelijk is, zodat de server geen internettoegang nodig heeft wat anders een veiligheidsrisico vormt. Indien een proxy niet mogelijk is, is het nog steeds raadzaam om OCSP-stapling voor te schrijven. Op dat moment kan de toegang tot het internet gecontroleerd worden, aangezien de OCSP-server vooraf bekend is. Je kiest zelf het certificaat en weet welke OCSP-server daarbij hoort. Voor een cliënt is dat niet het geval, wat het complex en inefficiënt maakt om de toegang veilig te organiseren. Op basis hiervan zijn de voorschriften bijgewerkt.

- Vervolg

ROSA-scan, afstemming andere werkgroepen en agenderen voor Architectuurraad 2 juli 2020

Alle gemaakte opmerkingen worden verwerkt tot een volgende versie. Deze versie wordt voorgelegd voor een ROSA-scan. Daarnaast zal afstemming plaatsvinden met andere standaarden. Vervolgens wordt de versie voorgelegd voor de Architectuurraad van 2 juli 2020.

Doel: informeren over het vervolg en officiële vaststelling van de TLS-voorschriften.

- Integraal doornemen, waarbij we inzoomen op alle openstaande punten zijn verwerkt in de laatste versie van de UBV. Deze versie is voorafgaand toe gestuurd, met het verzoek deze integraal door te nemen. Tijdens dit agendapunt bespreken we de laatste op- en aanmerkingen. Daarbij zoomen we tevens in op de laatste wijzigingen:

- Veilig en betrouwbare e-mail (SPF, DKIM en DMARC)

Afspraken maken o.b.v. huidige informatie en materialen

Naar aanleiding van de voorgaande presentatie en aanvullende informatie, bekijken welke afspraken we hieruit kunnen maken en vast willen leggen. Deze kunnen dan als voorschrift opgenomen worden.

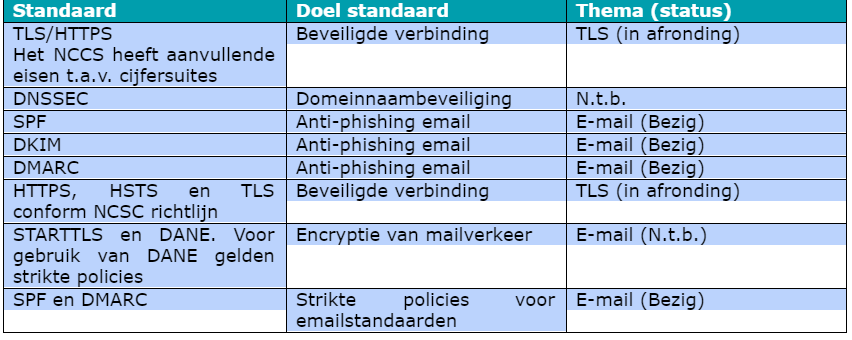

Doel: verkennen welke eisen we willen vaststellen als voorschriften voor veilige en betrouwbare e-mail binnen het onderwijs. - Andere beveiligingsstandaarden

- Wet Digitale Overheid

Edustandaard heeft het verzoek gekregen om de WDO-beveiligingsstandaarden op te nemen binnen ROSA. In de bijlage is te zien welke standaarden dit zijn, die overigens grotendeels behandeld zijn of worden binnen onze werkgroep. Doel: KRO’s adviseren over de toepassing van deze beveiligingsstandaarden binnen het onderwijs. - Afsluiting

- Volgende bijeenkomst